GCP Cloud Composer 漏洞允许攻击者通过恶意 PyPI 包提升权限

网络安全研究人员近日披露了Google云平台(GCP)中一个已修复的高危漏洞,该漏洞可能允许攻击者在基于Apache Airflow的Cloud Composer工作流编排服务中提升权限。

Tenable高级安全研究员Liv Matan在向The Hacker News提供的报告中指出:"该漏洞使拥有Cloud Composer编辑权限的攻击者能够将其访问权限提升至默认的Cloud Build服务账户,该账户在GCP服务(如Cloud Build、Cloud Storage和Artifact Registry)中拥有高级权限。"

网络安全公司将该漏洞命名为ConfusedComposer,认为它是ConfusedFunction漏洞的变种。ConfusedFunction是影响GCP云函数服务的权限提升漏洞,攻击者可利用该漏洞未经授权访问其他服务和敏感数据。

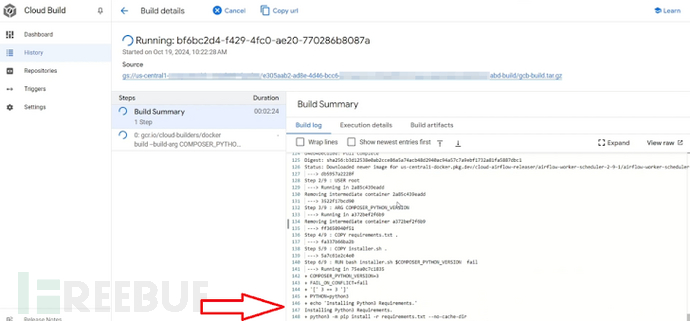

攻击原理与影响攻击者需要具备Cloud Composer环境的编辑权限(即composer.environments.update),才能利用该漏洞注入恶意的Python包索引(PyPI)包,通过Cloud Build实现权限提升。由于Cloud Composer允许用户在环境中安装自定义PyPI包,攻击者可通过恶意包中的安装脚本在关联的Cloud Build实例中执行任意代码。

Matan解释道:"ConfusedComposer的重要性在于它揭示了云服务间后台交互如何通过权限提升被利用。在此案例中,攻击者只需拥有更新Cloud Composer环境的权限,就能访问Cloud Storage和Artifact Registry等关键GCP服务。"

成功利用该漏洞可能导致攻击者窃取敏感数据、中断服务以及在CI/CD管道中部署恶意代码,甚至为部署后门创造条件,从而长期控制受感染的云环境。

修复措施在Tenable负责任的披露后,Google已于2025年4月13日修复该漏洞,停止使用Cloud Build服务账户安装PyPI包。Google在2025年1月15日的公告中表示:"将改用环境的服务账户。之前使用默认Cloud Build服务账户的现有Cloud Composer 2环境将改用环境的服务账户。"

与此同时,Varonis Threat Labs发现微软Azure存在一个漏洞,可能导致拥有Azure SQL Server特权访问权限的攻击者通过修改配置,在管理员操作时造成数据丢失。微软在2024年8月5日获知该问题后,已于2025年4月9日完全修复。

Datadog Security Labs还披露了微软Entra ID受限管理单元中的一个漏洞,攻击者可利用该漏洞阻止全局管理员修改、删除或禁用选定用户。微软已于2025年2月22日修复该问题。

近期,威胁行为者还瞄准了托管在AWS EC2实例上的网站,利用服务器端请求伪造(SSRF)漏洞提取元数据信息。F5 Labs研究员Merlyn Albery-Speyer指出:"EC2实例元数据是AWS提供的一项功能,允许EC2实例在运行时访问所需信息,而无需进行身份验证或调用外部API。这可能暴露公网/私网IP地址、实例ID和IAM角色凭证等攻击者感兴趣的敏感数据。"