新型 Neptune RAT 木马通过 YouTube 传播窃取 Windows 密码

网络安全公司CYFIRMA的研究人员近日发现新型Neptune RAT(远程控制木马)变种,该恶意软件针对Windows设备进行攻击。这款在GitHub、Telegram和YouTube等平台以"最先进远程控制工具"为噱头推广的木马,正吸引着网络犯罪新手和寻求现成工具的老牌黑客。

该木马采用Visual Basic .NET编写,旨在完全控制受害者的Windows计算机。虽然开发者声称该软件仅用于"教育及道德测试目的",但其实际功能完全背离这一声明。

Neptune RAT不仅能窃取用户凭证、替换加密货币钱包地址,还具备勒索软件功能可锁定文件,使攻击者获得对受感染系统的全面控制权。

传播途径分析该恶意软件通过社交平台免费分发。开发者未公开源代码,而是隐藏可执行文件增加分析难度。部分恶意代码甚至使用阿拉伯字符和表情符号替换字符串,极大增加了研究人员的逆向工程难度。免费版本会自动生成PowerShell命令,从catbox.moe等文件托管服务下载运行额外组件。

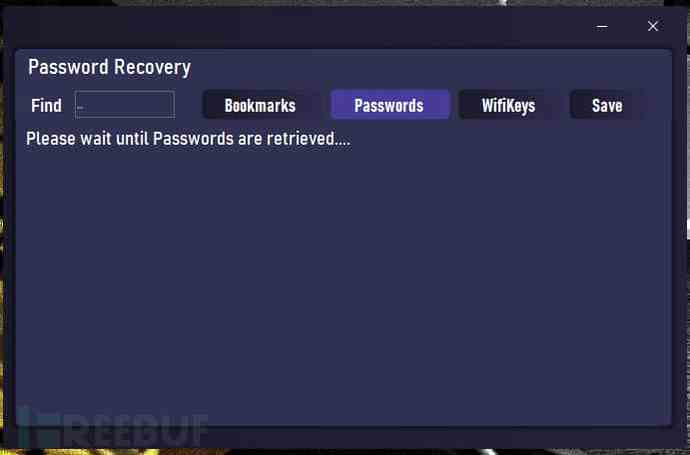

主要危害功能Neptune RAT通过多个协同工作的模块危害Windows系统:

凭证窃取与剪贴板劫持:内置密码抓取器可提取应用程序及主流浏览器的登录凭证,同时监控剪贴板内容,当检测到加密货币钱包地址时自动替换为攻击者指定地址。 通过YouTube传播的新型Neptune RAT木马窃取Windows密码

通过YouTube传播的新型Neptune RAT木马窃取Windows密码

NeptuneRAT官网截图(来源:Hackread.com)

勒索软件与系统破坏:激活后会将受害者文件扩展名改为".ENC"进行加密,并释放包含勒索信息的HTML文件。攻击者还可破坏主引导记录等系统组件使设备完全瘫痪。隐蔽驻留技术:通过修改注册表键值、添加Windows计划任务实现持久化,并具备虚拟机检测功能,发现虚拟环境立即终止运行。扩展功能模块:独立DLL文件提供额外功能,包括绕过用户账户控制、窃取邮件及浏览器数据,甚至支持实时屏幕监控。

NeptuneRAT官网功能列表截图(来源:Hackread.com)

防护建议由于Neptune RAT采用复合攻击策略,个人与企业需立即采取防护措施:仅从可信来源下载软件、保持Windows系统及安全工具更新、定期备份重要数据。建议部署具备文件变更与网络活动监控功能的杀毒软件。

专家观点马萨诸塞州Black Duck公司首席安全顾问Satish Swargam指出:"该木马使用高级技术窃取敏感数据,通过GitHub等平台绕过常规安全检测。其勒索功能会导致企业运营中断,实时屏幕监控和钱包地址替换功能尤其危险。"

他强调,随着该木马持续添加新功能(常伪装成教育软件传播),企业需加强终端防护、实施主动威胁检测并保持持续监控,才能有效降低感染风险。