密码策略不设防?等保 2.0 下,这些 Linux 加固配置你必须知道!

随着网络安全威胁不断增加,确保密码安全对于保护系统免受攻击至关重要。然而,使用简单密码、默认密码或长期不更换密码的情况仍然普遍存在,这给了黑客可乘之机。

为解决这些问题,《等级保护2.0》标准对密码复杂度、有效期及定期更换提出了明确要求。不符合这些规定的系统需改进以达到安全标准。

本文将指导您如何在各种Linux操作系统上根据《等级保护2.0》设置和管理密码策略,既增强安全性也符合最新合规需求。希望这对您有所帮助!

一、等保2.0对密码策略的“硬性标准”

控制要素

最低要求(建议配置)

密码最小长度

不少于 8 位(推荐 12 位及以上)

字符组成要求

至少包含大小写字母、数字、特殊字符三类中的两类以上

密码有效期

一般不超过 90 天

禁止重复使用历史密码

推荐至少记住最近 5 次密码

连续登录失败锁定机制

限制输错次数,锁定时间适当

等保不是“建议”,是“必须”!而密码策略,是合规检查中的重点项目。

二、主流Linux系统密码策略配置全攻略

以下操作适用于CentOS、RHEL、Ubuntu、Debian、openSUSE 等主流发行版。

第一步:安装依赖模块pam_pwquality是密码复杂度策略的核心模块,如果未安装,需要先进行安装:

CentOS / RHEL / Rocky Linux:

Ubuntu / Debian:

检查是否已安装可使用:

编辑配置文件:

推荐配置如下:

所有负数表示必须包,值为-1表示必须包含1个。

第三步:配置PAM模块以启用密码策略系统通过PAMPluggable Authentication Modules机制对密码策略进行控制。

RHEL/CentOS 路径:

编辑 /etc/pam.d/system-auth:

Ubuntu/Debian 路径:

编辑 /etc/pam.d/common-password,插入:

enforce_for_root 表示强制root用户也遵守复杂度策略,防止特权账户疏忽。

第四步:设置密码有效期为确保密码定期更换,编辑 /etc/login.defs:

为所有已有用户生效:

三、加分项:增强防爆破、禁止弱口令

1. 限制登录失败次数 + 账户锁定时间在 /etc/pam.d/system-auth 或 /etc/pam.d/common-auth 中添加:

含义: 连续输错密码 5 次,锁定账号 5 分钟。

2. 黑名单禁止弱口令编辑 /etc/security/pwquality.conf,增加:

然后创建自定义弱口令词典:

这样,用户在设置上述弱密码时将会被直接拒绝。

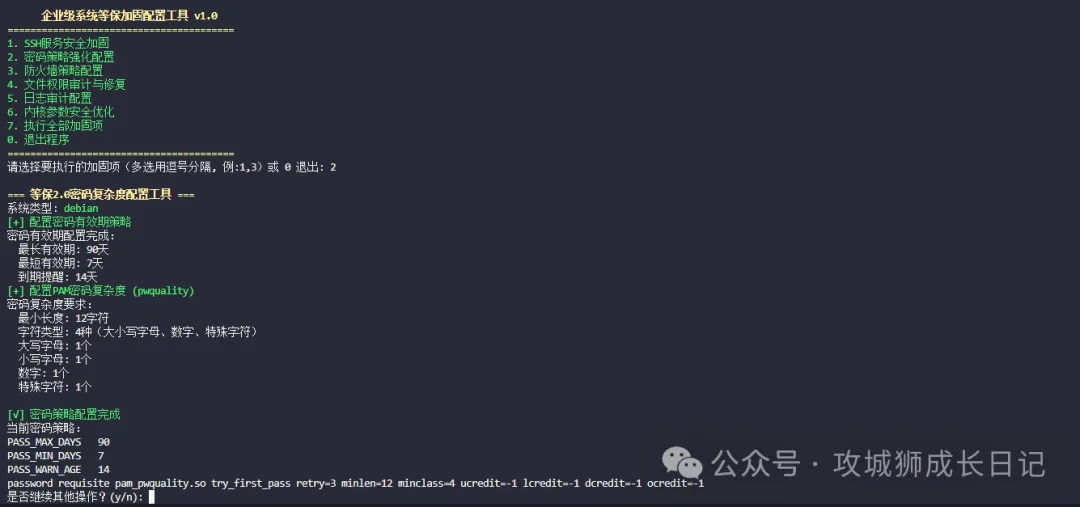

四、加固脚本

系统加固已不是“做不做”的问题,而是“做得够不够”。尤其是在企业运维中,面对等级保护2.0的合规压力,仅靠手动配置显然效率低下、容易遗漏。为了帮助广大运维人员快速完成核心安全配置,我们特意打造了一款系统等保加固配置工具,一键覆盖SSH加固、密码策略、日志审计、防火墙等关键环节,简单高效,开箱即用。👇👇👇