实战案例:有线正常无线却卡的要死咋整?

本期分享的案例是无线网络的相关问题。

背景介绍家庭无线网络的组网方式主要有两种:

单台无线路由器或多台易展路由器实现无线覆盖; 部署AC(无线控制器)+面板AP实现无线覆盖。不少用户会遇到这样的情况:无线网络一开始正常,使用中突然变得卡顿、断连,甚至无法上网;但电脑通过路由器网口、交换机或AP面板口连接有线网络时,却始终稳定可用。这究竟是什么原因?

以“单台家用无线路由器覆盖”场景为例,具体排查方法如下:

(1) 第一步:物理查找问题设备

攻击者或中毒设备需接入网络才能发起攻击,可通过“断开终端”的方式定位:

① 排查有线设备

拔掉路由器或交换机上所有LAN口的网线,用手机连接无线网络测试是否恢复正常。

若恢复正常:依次将网线重新接入,观察接入哪台设备后无线再次异常,即可定位问题设备;

若未恢复正常:说明问题来自无线终端。

② 排查无线设备

登录无线路由器管理页面(web端),进入“设备管理”,查看已连接的无线设备,依次将设备拉入黑名单并测试无线状态,直至找到导致异常的设备。

在“已连设备”列表中,可看到设备名称(如OPPO-Reno3-Pro-5G、iQOO-Neo5-SE等),通过“禁用”“拉入黑名单”功能逐个排查。

(2) 第二步:网络抓包定性问题

若物理查找无法快速定位,可通过网络抓包工具(如Wireshark)分析网络报文,判断是否存在“数据泛洪”。

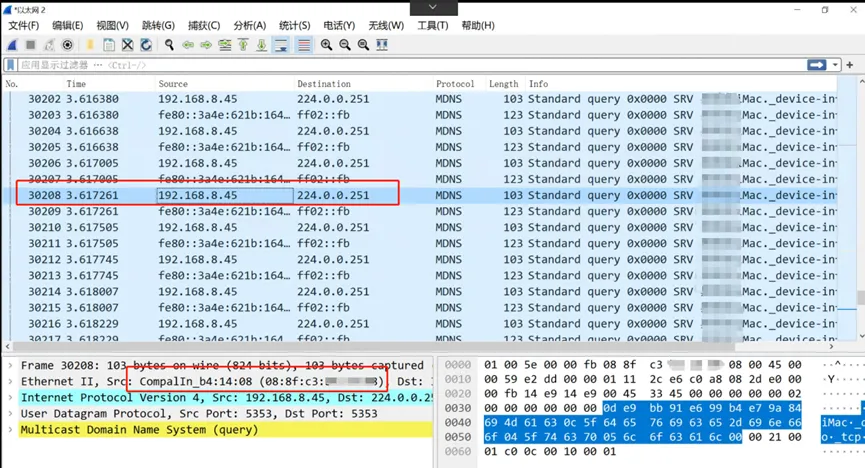

实际场景1:设备中毒导致MDNS报文泛洪

抓包结果显示,某设备(IP:192.168.8.45)持续发送大量IPv4和IPv6组播MDNS报文,速率达6666包/秒,吞吐量约12Mbps。

从源MAC地址可定位为一台电脑,最终确认该电脑因应用程序中毒导致报文泛洪。查杀病毒并卸载异常应用后,无线网络恢复正常。

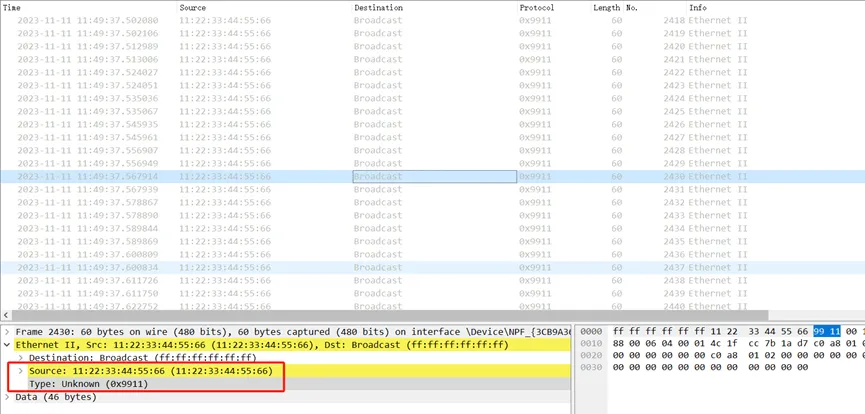

实际场景2:异常设备发送伪造MAC广播报文

抓包结果显示,某设备(MAC:11:22:33:44:55:66,明显为伪造地址)以1000包/秒的速率发送二层广播报文(协议类型0x9911)。

通过物理排查发现,该设备为一台故障IPC(网络摄像头),因硬件异常导致持续泛洪报文。重启IPC后,无线网络恢复正常。

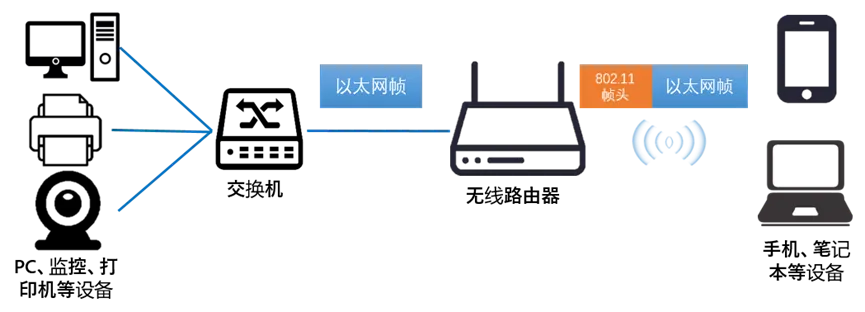

原理及解决方案为什么泛洪报文只影响无线、不影响有线?

有线网络基于“线速硬件转发”,100M/1000Mbps的带宽可轻松承载此类泛洪速率(远未达瓶颈),因此不受影响; 无线路由器转发报文时,需将有线以太网帧封装为802.11无线帧(添加无线帧头)。若有线侧泛洪报文过多,无线封装的载荷量会急剧增加,大量消耗无线资源(如CPU、信道带宽),最终导致无线性能下降、异常。

(1) 定位问题设备:通过“物理断开终端”或“网络抓包”找到发送泛洪报文的设备(有线/无线终端、故障设备等);

(2) 针对性处理:

若为中毒设备,查杀病毒并卸载异常应用; 若为故障设备(如IPC),重启或更换设备; 若为非法接入设备,拉入黑名单并修改无线网络密码。通过以上步骤,可快速定位“有线正常、无线异常”的核心原因,恢复无线网络的稳定使用。