黑客利用 macOS 内置防护功能部署恶意软件

macOS 长期以来因其强大集成的安全防护体系而备受赞誉,但网络犯罪分子正试图将这些防御机制武器化。最新事件显示,攻击者正利用钥匙串(Keychain)、系统完整性保护(SIP)、透明化同意与控制(TCC)、Gatekeeper、文件隔离(File Quarantine)、XProtect 和 XProtect Remediator 等原生功能隐蔽投放恶意载荷。

核心发现:

滥用 macOS 工具(钥匙串、SIP、文件隔离)实施凭证窃取和防御规避通过禁用 Gatekeeper、TCC 点击劫持和卸载 XProtect 实现防御规避结合 ESF 日志与 Sigma 规则及第三方 EDR 确保威胁检测

卡巴斯基报告指出,攻击者已从粗暴利用转向精细滥用合法工具和功能。常见攻击向量涉及钥匙串:攻击者使用/usr/bin/security list-keychains和security dump-keychain等原生命令窃取凭证。

为检测此类未授权操作,企业需通过端点安全框架(ESF)记录进程创建事件,并对命令行匹配security -list-keychains或-dump-keychain的操作进行标记。相关 Sigma 规则会在攻击凭证访问(T1555.001)场景下触发警报。

系统完整性保护(SIP)是另一攻击目标。攻击者通常在进入恢复模式执行恶意操作前,先用csrutil status探测 SIP 状态。由于恢复模式操作会逃逸常规日志记录,防御者应实施持续 SIP 状态监控,并在状态变更时生成警报——该方法与攻击发现(T1518.001)类 Sigma 规则相契合。

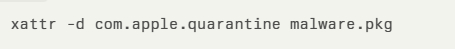

文件隔离、Gatekeeper 与 TCC 的武器化文件隔离功能会为下载的可执行文件添加com.apple.quarantine属性,但攻击者可通过curl、wget等底层工具或调用xattr -d com.apple.quarantine命令绕过该防护。监控带有-d com.apple.quarantine参数的xattr执行可检测隔离属性移除尝试(对应防御规避类 Sigma 规则 T1553.001)。

Gatekeeper 依赖代码签名和spctl工具。卡巴斯基指出,攻击者可能直接禁用该功能,或诱导用户右键点击应用绕过签名检查。监控带有--master-disable或--global-disable参数的spctl命令可发现此类防御规避行为(Sigma T1562.001)。

透明化同意与控制(TCC)通过基于 SQLite 的 TCC.db 数据库管理摄像头、麦克风和全磁盘访问权限。虽然修改 TCC.db 需禁用 SIP 或劫持系统进程,但攻击者会使用点击劫持覆盖层诱骗用户授予高权限。持续审计 TCC.db 变更和用户授权提示对早期预警至关重要。

XProtect 防护机制的突破XProtect 和 XProtect Remediator 提供基于签名的恶意软件拦截和自动修复功能。高级攻击者会尝试通过注入未签名内核扩展(kext)或滥用launchctl卸载苹果守护进程来禁用这些服务。防御者必须监控launchctl unload和未签名 kext 加载行为。

尽管 macOS 的集成安全层非常强大,但攻击者持续进化以利用合法机制。实施基于 ESF 的详细日志记录、为关键命令模式部署 Sigma 规则,以及用第三方终端检测与响应(EDR)方案增强原生防御,可有效检测并阻止这些高级威胁。