一、背景

1. 讲故事

上一篇我们聊过 C# 调用 C 的 malloc 代码来演示heap的内存泄露问题,但要想深入研究得必须把 malloc 的实现库 libc.so 给调试起来,大家都知道在Linux 上 libc 和 Windows 的 Win32 API 是一个层级的,由于 Linux 重度依赖 libc,比较吐槽的是两者各自为政,如果手工编译 libc,容易搞出很多兼容性问题,这一点真的不如 Windows 的大一统来的痛快,手工编译比较繁琐,用此篇来记录下。

二、手工编译 libc

1. 下载 libc 2.39 源代码

要想知道下载哪个版本的 libc,可以用 ldd 观察现存的 libc 版本,参考如下:

复制

root@ubuntu2404:/data# ldd /bin/bash | grep libc

libc.so.6 => /lib/x86_64-linux-gnu/libc.so.6 (0x0000737556800000)

root@ubuntu2404:/data# /lib/x86_64-linux-gnu/libc.so.6

GNU C Library (Ubuntu GLIBC 2.39-0ubuntu8.4) stable release version 2.39.

Copyright (C) 2024 Free Software Foundation, Inc.

This is free software; see the sourcefor copying conditions.

There is NO warranty; not even for MERCHANTABILITY or FITNESS FOR A

PARTICULAR PURPOSE.

Compiled by GNU CC version 13.3.0.

libc ABIs: UNIQUE IFUNC ABSOLUTE

Minimum supported kernel: 3.2.0

For bug reporting instructions, please see:

<https://bugs.launchpad.net/ubuntu/+source/glibc/+bugs>.1.2.3.4.5.6.7.8.9.10.11.12.13.

从卦象看,当前 libc 的版本是 Ubuntu GLIBC 2.39-0ubuntu8.4,接下来下载 2.39 版本的源代码进行编译即可。

复制

root@ubuntu2404:/src# wget http://ftp.gnu.org/gnu/libc/glibc-2.39.tar.gz

root@ubuntu2404:/src# tar -xzf glibc-2.39.tar.gz && cd glibc-2.39 && mkdir build && cd build

root@ubuntu2404:/src/glibc-2.39/build# ../configure --prefix=/usr --enable-debug=yes

root@ubuntu2404:/src/glibc-2.39/build# make -j$(nproc)

root@ubuntu2404:/src/glibc-2.39/build# ./libc.so --version

GNU C Library (GNU libc) stable release version 2.39.

Copyright (C) 2024 Free Software Foundation, Inc.

...1.2.3.4.5.6.7.8.

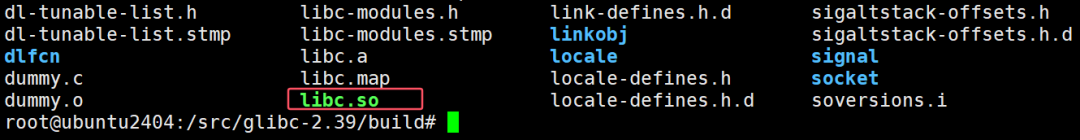

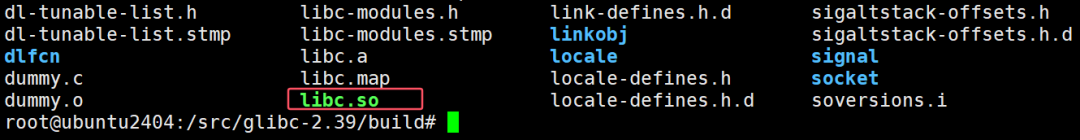

稍等片刻后,就可以看到源码编译出来的 libc.so ,截图如下:

2. 配置 C 代码

写了一段简单的 C 代码,参考如下:

复制

#include <stdio.h>

#include <stdlib.h>

int main()

{

// getchar(); !!! 先注释掉的,后续放开

void *ptr = malloc(100);

if (ptr == NULL)

{

fprintf(stderr, "malloc failed\n");

return1;

}

free(ptr);

printf("malloc and free succeeded\n");

getchar();

return0;

}

为了能够加载我的libc库,使用 `LD_PRELOAD` 环境变量指定,本想用 gdb 启动调试的方式执行 main,无奈编译出来的 __vdso_timeDuring 和 kernel 有兼容性问题导致报错,输出如下:

``` C#

root@ubuntu2404:/data# gdb ./main

Reading symbols from ./main...

(gdb) set environment LD_PRELOAD /src/glibc-2.39/build/libc.so

(gdb) run

Starting program: /data/main

58340: __vdso_timeDuring startup program terminated with signal SIGSEGV, Segmentation fault.1.2.3.4.5.6.7.8.9.10.11.12.13.14.15.16.17.18.19.20.21.22.23.24.25.26.27.

一定捣鼓之后,我发现不用 gdb 启动就没有问题,同时内存段也挂上了我的自定义libc,太棒了,输出如下:

复制

root@ubuntu2404:/data# LD_PRELOAD=/src/glibc-2.39/build/libc.so ./main

mallocandfree succeeded

root@ubuntu2404:/src/glibc-2.39/build# ps -ef | grep main

root 58361 1251013:55 pts/0 00:00:00 ./main

root 58366 1869013:56 pts/1 00:00:00 grep --color=auto main

root@ubuntu2404:/src/glibc-2.39/build# cat /proc/58361/maps

60fc4cd29000-60fc4cd2a000 r--p 0000000008:031703942 /data/main

60fc4cd2a000-60fc4cd2b000 r-xp 0000100008:031703942 /data/main

60fc4cd2b000-60fc4cd2c000 r--p 0000200008:031703942 /data/main

60fc4cd2c000-60fc4cd2d000 r--p 0000200008:031703942 /data/main

60fc4cd2d000-60fc4cd2e000 rw-p 0000300008:031703942 /data/main

60fc8a96c000-60fc8a98d000 rw-p 0000000000:000 [heap]

7add43aaa000-7add43aad000 rw-p 0000000000:000

7add43aad000-7add43ad1000 r--p 0000000008:032915675 /src/glibc-2.39/build/libc.so

7add43ad1000-7add43c21000 r-xp 0002400008:032915675 /src/glibc-2.39/build/libc.so

7add43c21000-7add43c78000 r--p 0017400008:032915675 /src/glibc-2.39/build/libc.so

7add43c78000-7add43c7c000 r--p 001ca000 08:032915675 /src/glibc-2.39/build/libc.so

7add43c7c000-7add43c7e000 rw-p 001ce000 08:032915675 /src/glibc-2.39/build/libc.so

...1.2.3.4.5.6.7.8.9.10.11.12.13.14.15.16.17.18.19.20.21.

这就叫在绝望中寻找希望,既然能运行,那就用 gdb 附加调试吧,只要能研究到 malloc 的底层代码才是最终目的。。。

把 main() 函数入口的 getchar() 给注释掉,方便在 malloc 之前通过 attach 附加,为了能够在 vscode 中操作,新增一个对可执行文件可控的 launch.json,内容如下:

复制

{

"configurations": [

{

"name": "C/C++: gcc build and debug active file",

"type": "cppdbg",

"request": "attach",

"program": "${fileDirname}/${fileBasenameNoExtension}",

"processId": "${command:pickProcess}", // 选择要附加的进程

"stopAtEntry": false,

"setupCommands": [

{

"description": "Enable pretty-printing for gdb",

"text": "-enable-pretty-printing",

"ignoreFailures": true

},

{

"description": "Set Disassembly Flavor to Intel",

"text": "-gdb-set disassembly-flavor intel",

"ignoreFailures": true

}

],

}

],

"version": "2.0.0"

}1.2.3.4.5.6.7.8.9.10.11.12.13.14.15.16.17.18.19.20.21.22.23.24.25.

再新增一个 gcc 编译的 task 任务文件 (task.json),内容如下:

复制

{

"tasks": [

{

"type": "cppbuild",

"label": "C/C++: gcc build active file",

"command": "/usr/bin/gcc",

"args": [

"-fdiagnostics-color=always",

"-g",

"${file}",

"-o",

"${fileDirname}/${fileBasenameNoExtension}"

],

"options": {

"cwd": "${fileDirname}"

},

"problemMatcher": [

"$gcc"

],

"group": {

"kind": "build",

"isDefault": true

},

"detail": "Task generated by Debugger."

}

],

"version": "2.0.0"

}1.2.3.4.5.6.7.8.9.10.11.12.13.14.15.16.17.18.19.20.21.22.23.24.25.26.27.28.

稍微解释一下:

"processId": "${command:pickProcess}" 表示弹框选择你要附加的进程。"request": "attach" 使用附加进程的模式

在 vscode 中使用 Ctrl+Shift+B 或者 gcc -g main.c -o main 对代码进行构建,接下来执行代码。

复制

root@ubuntu2404:/data# LD_PRELOAD=/src/glibc-2.39/build/libc.so ./main

root@ubuntu2404:/src/glibc-2.39/build# ps -ef | grep main

root 58992 1251 0 14:14 pts/0 00:00:00 ./main

root 58999 1869 0 14:16 pts/1 00:00:00 grep --color=auto main1.2.3.4.5.

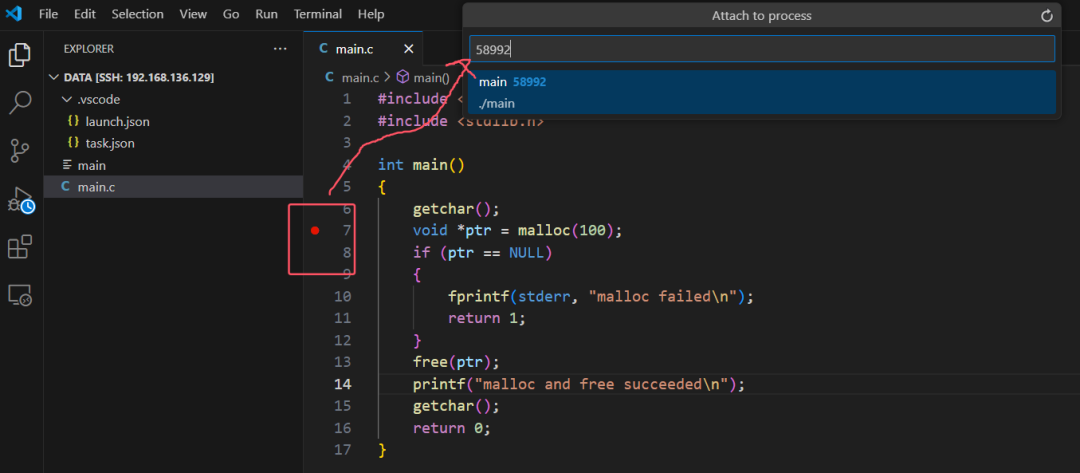

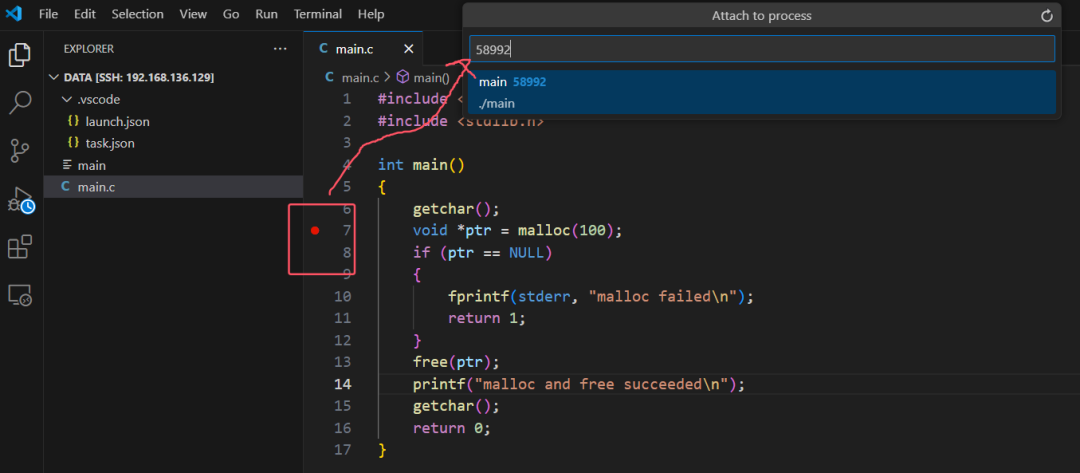

点击UI中 Run -> Start Debugging 选择要附加的 pid=58992 ,截图如下:

图片

图片

3. 观察效果

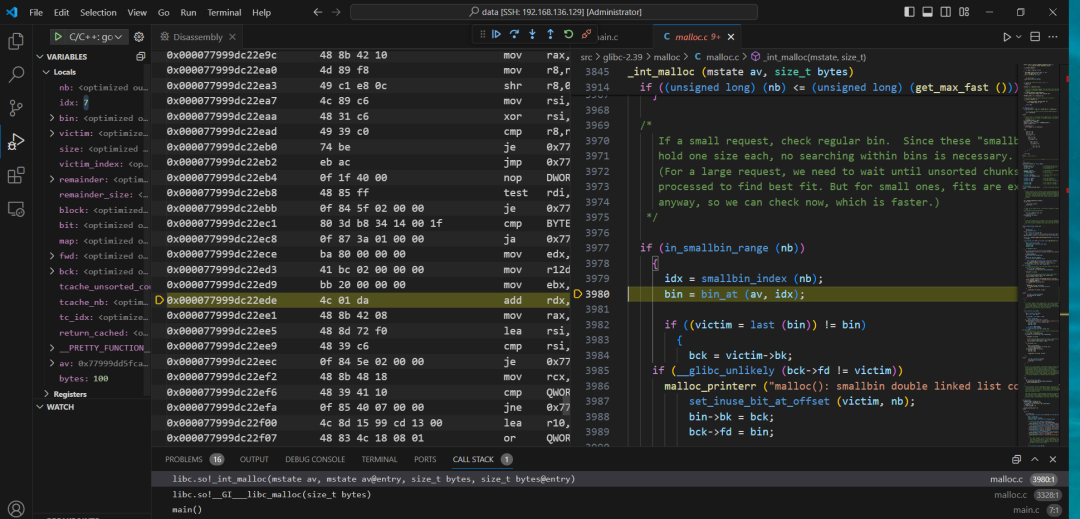

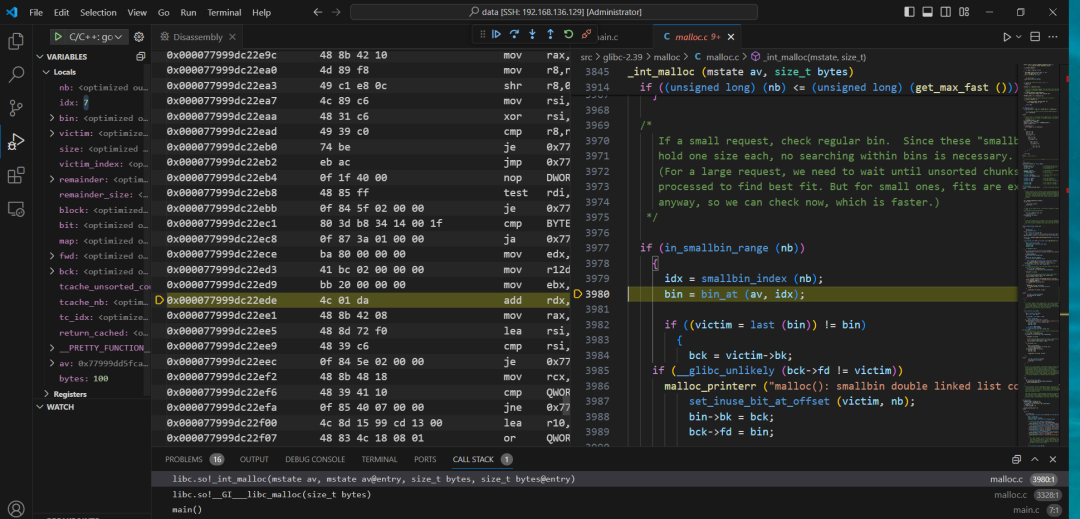

vscode 附加成功后,在 UI 上 Enter 回车过掉 getchar(),单步 F11 调试即可进入 malloc 方法实现,挺有意思的,最后给大家截一张大图:

图片

图片

三、总结

对 Win32 级别的 libc 进行源码调试,有助于我们对书籍中那些malloc的底层理论知识有一个很好的眼见为实,也是给Linux上的.NET高级调试打开了一扇窗!

图片

图片 图片

图片